| Works

フォルダリダイレクト先のアクセス権

久々に移動ユーザープロファイルとフォルダリダイレクトを設定したので、復習と備忘。

グループポリシーで移動ユーザープロファイルやフォルダリダイレクトを使用すると、既定ではユーザーの個人フォルダは管理者もアクセスできなくなってしまいます(無理矢理アクセス権をとることは可能ではありますが)。

それでは管理をする上で不都合なので管理者のアクセス権を付与することが多いと思います。

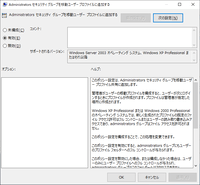

ユーザープロファイルの方はグループポリシーに「Administrators セキュリティグループを移動ユーザープロファイルに追加する」という項目があるので有効にしてやればよいのですが、ではフォルダリダイレクトではどうするかというのが主題。